이번 포스트에서는 CTF-D의 GrrCON 2015 #1 문제에 대해 다루겠다.

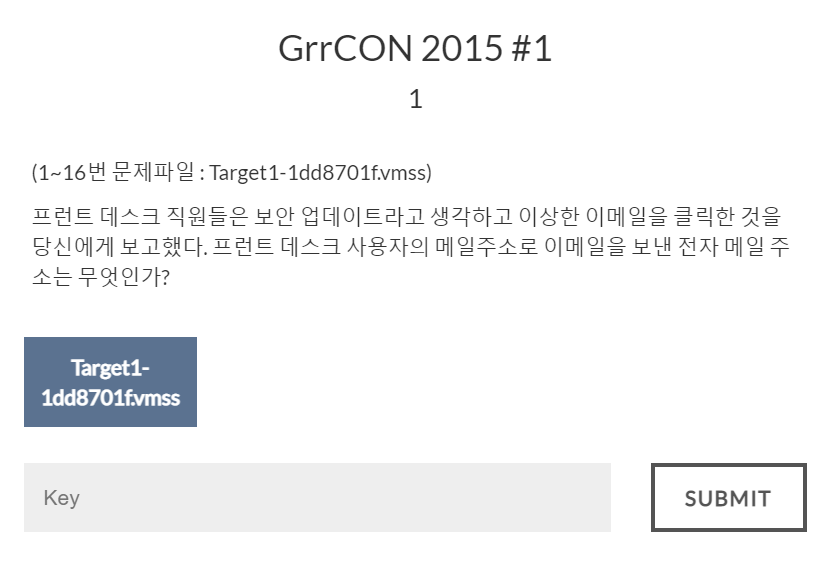

문제를 클릭하면 다음과 같다.

## 문제 해석 :

메모리에 관한 디지털 포렌식 문제이다. 공격자의 이메일 주소를 알아내면 풀 수 있는 것으로 보인다.

## 문제 풀이 :

먼저 해당 파일을 다운로드하여 이미지 Info를 확인해보겠다.

### 명령어 : volatility_2.6_win64_standalone.exe -f Target1-1dd8701f.vmss imageinfo

### 실행 결과 :

운영체제 버전을 확인할 수 있다. 이 중 아무거나 선택해서 분석을 계속해보겠다.

### 명령어 : volatility_2.6_win64_standalone.exe -f Target1-1dd8701f.vmss —profile=Win7SP0x86 pslist > pslist.log

### 실행 결과 :

원활한 분석을 위하여 따로 파일로 저장해서 보는 것을 추천한다. 이 외에도 pstree, consoles, netscan을 확인해준다.

pstree의 일부분을 보면 다음과 같다.

mstsc.exe 라는 실행파일을 존재하는 것을 확인할 수 있다. 해당 파일은 윈도우의 원격 데스크톱 연결 파일이며 보통은 사용하지 않기 때문에 상당히 의심스러워 보인다.

이뿐만이 아니라 cmd(콘솔창), OUTLOOK(메일관련 소프트웨어)도 역시 의심스럽기 때문에 주의 깊게 살펴보겠다.

pslist를 확인해보면 아래와 같이 우리가 의심스러워하는 실행 파일 중 OUTLOOK.exe이 제일 먼저 실행됐고 또한 우리는 공격자의 이메일 주소를 알아내는 것이 목적이기 때문에 OUTLOOK에 대한 추가 조사를 진행해보겠다.

OUTLOOK에 대한 메모리 덤프 작업을 진행해보겠다.

### 명령어 : volatility_2.6_win64_standalone.exe -f Target1-1dd8701f.vmss --profile=Win7SP0x86 memdump -p 3196 -D dumps

이어서 해당 메모리 덤프를 스트링화를 실행해보겠다.

### 명령어 : strings dumps/3196.dmp > strings_3196.log

또한 netscan의 결과를 확인해보면 다음과 같이 수상한 IP주소를 확인할 수 있다.

해당 IP 주소를 가지고 OUTLOOK의 덤프파일(strings_3196.log)에 검색하면 다음과 같은 html 코드가 나온 것을 확인할 수 있다.

해당 html 코드를 확인해보면 다음과 같다.

전형적인 피싱 이메일의 형태를 갖춘 것을 알 수 있다. 또한 html 코드뿐만 아니라 gmail주소임을 확인할 수 있다. 그럼 gmail을 기반으로 다시 탐색을 해보겠다.

From으로 시작한 gmail주소를 하나 발견했다. 해당 이메일이 바로 공격자의 전자 메일주소이다.

### Flag : th3wh1t3r0s3@gmail.com

'Wargame > CTF-D' 카테고리의 다른 글

| CTF-D (플래그를 찾아라!) (0) | 2022.08.12 |

|---|---|

| CTF-D (우리는 이 파일에 플래그를...) (0) | 2022.08.11 |

| CTF-D (사진 속에서 빨간색이...) (0) | 2022.08.10 |

| CTF-D (저는 플래그를 이 파일에..) (0) | 2022.08.09 |

| CTF-D (제 친구의 개가 바다에서...) (0) | 2022.08.08 |