728x90

오늘은 DreamHacker의 웹 해킹 워게임 중 하나인 blind-command를 함께 풀어볼 예정이다.

blind-command

Read the flag file XD Reference Server-side Basic Server-side Advanced - Command Injection

dreamhack.io

1. ## 문제 설명:

문제 정보를 살펴보면 Command Injection 공격을 통하여 flag를 획득하면 되는 것으로 보인다.

2. ## 문제 풀이

사이트에 접속해보니 다음과 화면이 보인다.

cmd 파라미터를 활용하여 뭔가를 출력할 수 있는 것처럼 보인다.

소스 코드를 확인해보면 요청 메소드가 GET이면 아무것도 출력되지 않고 다른 것이면 출력된다는 것을 알 수 있다.

OPTION을 전송하여 확인해봤더니, 사용할 수 있는 메소드가 GET, HEAD, OPTIONS인 것을 알 수 있다. 여기서는 HEAD를 활용하여 공격을 해보겠다.

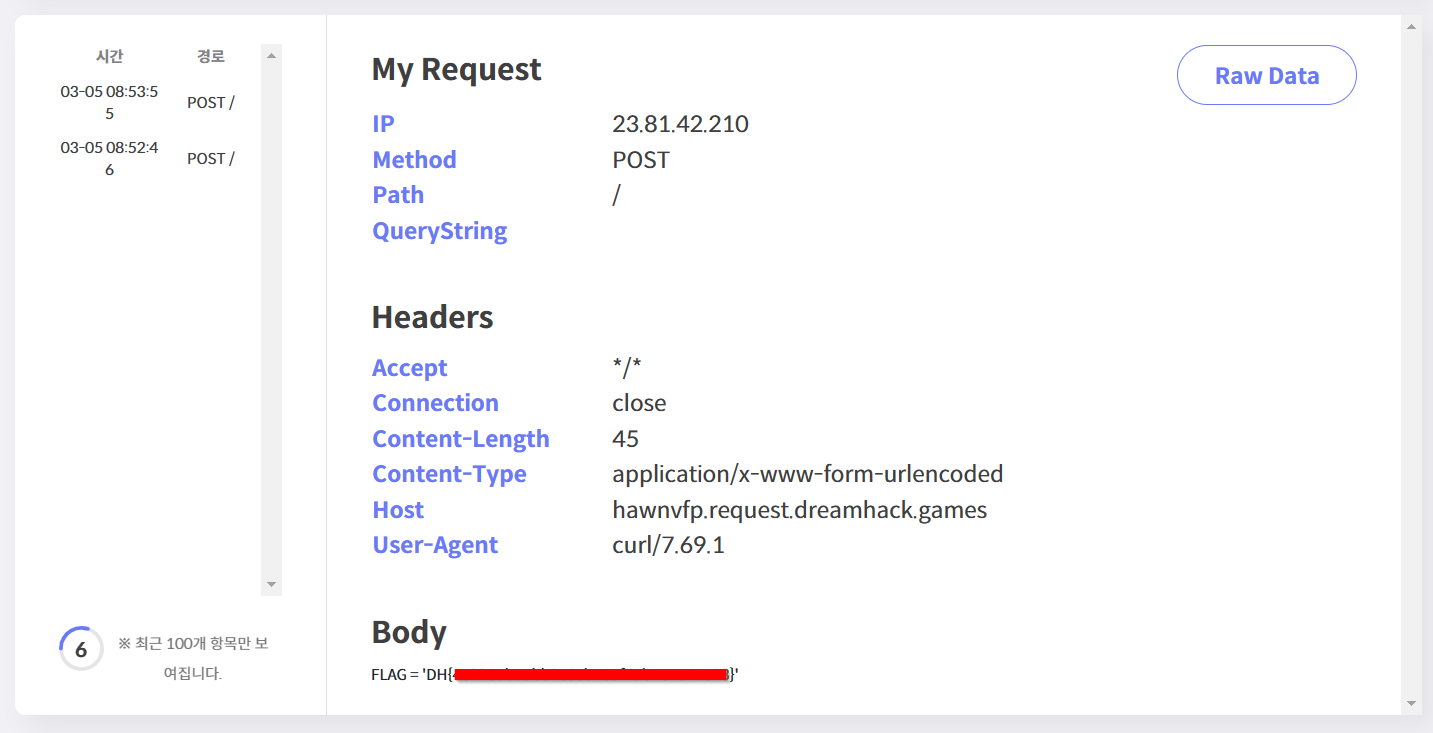

그러나 HEAD는 Response의 Body부분을 확인할 수 없으므로 Dreamhack이 제공한 도구를 활용하여 서버를 하나 열어서, "curl -d"를 사용하여 POST 전송을 진행한 후 값을 확인해보겠다.

flag.py 파일이 존재한 것을 확인할 수 있다.

FLAG가 성공적으로 출력된 것을 확인할 수 있다.

'Wargame > DreamHack' 카테고리의 다른 글

| [DreamHack 워게임] funjs (0) | 2023.04.07 |

|---|---|

| [DreamHack 워게임] web-ssrf (0) | 2023.04.06 |

| [DreamHack 워게임] command-injection (0) | 2023.04.04 |

| [DreamHack 워게임] login-1 (0) | 2023.04.03 |

| [DreamHack 워게임] image-storage (0) | 2023.04.02 |